网络安全等级保护二级信息系统网络安全架构设计

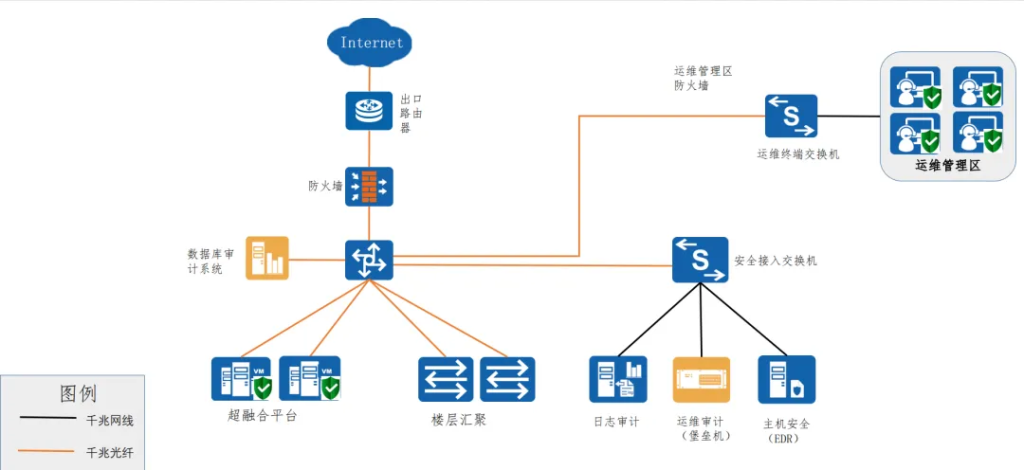

根据《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)的规定,我们可以为信息系统规划出满足网络安全等级保护二级要求的必要设备和系统架构设计。以下是详细的安全设备规划和架构设计:

安全设备规划:

- 下一代防火墙(NGFW): 部署1台作为出口防火墙,直接防御来自外部的攻击,并集成防病毒(AV)和入侵防护系统(IPS)模块。NGFW应具备应用识别与控制、用户身份识别与控制、内建的或可升级的威胁情报源等核心功能。

- 综合日志审计系统: 部署1台,负责收集和汇总安全设备及各服务器日志,实现事前查询和事后溯源。综合日志审计平台通过对客户网络设备、安全设备、主机和应用系统日志进行全面的标准化处理,及时发现各种安全威胁、异常行为事件。

- 终端主机安全(EDR): 部署1套,部署管理端和客户端程序,管理端可部署在独立的服务器或虚拟机上,统一管理所有客户端程序代理,展示服务器和终端的安全态势,并统一下发策略以管控安全策略。代理部署在所有客户端和服务器上,实现病毒查杀、补丁更新、外设管控等功能。

数通设备规划:

- 路由器: 部署1台,若预算有限,可使用出口防火墙替代,现代防火墙通常具备下一代防火墙功能,如OSPF/RIP路由协议、VPN网管等。

- 核心交换机: 部署1台,负责转发和汇聚整个系统的流量,上联防火墙,下联服务器、楼层接入等。

- 接入交换机: 根据实际需求规划若干台,包括楼层接入交换机、安全设备接入交换机等。

安全架构设计:

在架构设计中,数据库审计系统和堡垒机作为增强设备,若预算有限,可不部署,系统仍可满足网络安全等级保护二级要求。

安全建议:

- VLAN划分: 严格划分业务区、运维管理区、安全管理区、终端接入区四个部分的VLAN,例如终端接入区只能访问业务区及互联网,不能访问安全管理区和运维管理区。

- 防火墙策略精细化: 避免开放any to any策略,将135-139、445、3389等危险端口设置为禁止策略,并置于策略列表的首位。

- 密码策略: 终端和服务器的密码应至少8位,包含大小写字母、特殊字符和数字中的至少3种,以增强密码的复杂度和安全性。

- 防火墙启用: 尽量启用终端和服务器的防火墙,并根据业务需求添加策略,实现纵深防御,以防攻击者突破边界防火墙后轻易侵入后端系统。

- 系统登录安全: Linux系统推荐使用密钥登录以防止密码暴露和破解。Windows系统应开启登录审核事件策略、审核账号登录事件,并严格限制3389端口的源地址访问,以增强系统登录的安全性。

备注:

以上设计仅考虑安全技术方面,未涉及安全管理方面的测评内容,后者包括安全管理制度、安全管理机构、安全管理人员、安全运维管理等方面。此外,本设计也未考虑机房物理环境的建设。通过这些措施,我们可以确保信息系统在技术层面达到网络安全等级保护二级的安全要求。

本网站信息来源于网络,如有侵权,请联系删除。

本网站不保证信息真实性、有效性,仅供参考。请以最新法律法规和相关标准要求为准。