国标《政务数据处理安全要求》精要图解

01. 概述

2025年3月28日全国网络安全标准技术委员会发布《政务数据处理安全要求》(以下简称《安全要求》),并于2025年10月1日正式施行。目前政府各部门在履职过程中产生、采集和管理了大量的政务数据,涉及政府、交通、医疗、教育、水务、公安等多个行业,这些数据应用于政府的数字化转型改造,提升政府的运作效率,并服务于政务工作和公共社会。

随着公共数据授权运营机制的开展,政务数据是公共数据的重要组成部分,关于政务领域数据的内部应用和外部共享过程中的数据安全,成为值得研究的方向之一。

图1:全国网络安全标准技术委员会平台

02. “图”来源

政务领域汇集了多个行业的政务数据,数据涉及行业范围广、数据量巨大,同时政务数据很大程度和公共数据存在较多联系,先进行简要解析,如下:

- 政务数据和公共数据区别解析

政务数据定义:该标准指出“政务数据各级政务部门在依法履职过程中产生、采集和管理的数据”;2025年5月9日国务院发布《政务数据共享条例》中政务数据是“指政府部门在依法履行职责过程中收集和产生的各类数据,但不包括属于国家秘密、工作秘密的数据。”

公共数据定义:国家数据局发布《数据领域常用名词解释(第一批)》中是指“各级党政机关、企事业单位依法履职或提供公共服务过程中产生的数据”。

政务数据的主体是政府部门,属于国家机关可以形式公共权利(行政、立法、司法等),具有强制性权威。类似于国务院、公安局、教育局等,可以制定政策、开展市场监督、提供公共服务。企事业单位包括企业(公司)和事业单位(以公益服务为目的的非盈利机构),事业单位主要提供教育、医疗、科研等公益性服务,部分可收取费用。

从职能上的区别可以看出政务数据是政务履职的“副产品”,公共数据是全社会公共服务的“资源池”。公共数据范围比政务数据范围更广,公共数据更强调给社会产生共享价值,例如国家近几年整体推动公共数据开发利用。

分析公共数据和政务数据的区别后,整理国标《政务数据处理安全要求》的安全框架和政务数据安全管理要求,找到一些值得借鉴的内容和大家一同分享。

03. “图”说明

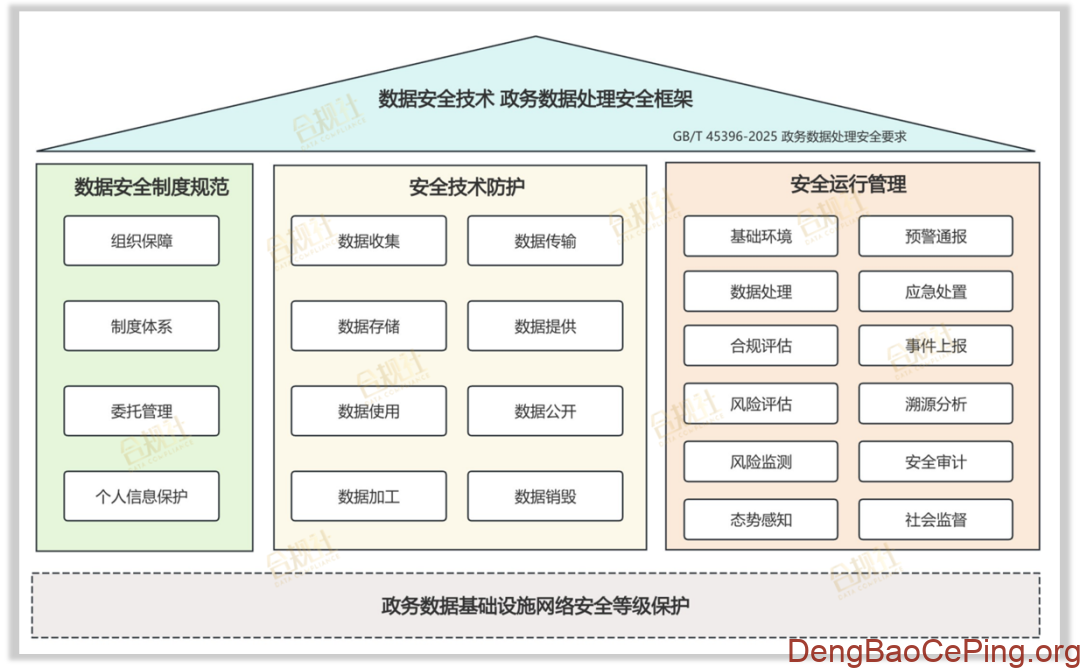

图2:政务数据处理安全框架

(一)总体框架

该标准中政务数据处理安全框架分成四部分,分别是“数据安全制度规范、安全技术防护、安全运行管理、政务数据基础设施网络安全等级保护”。

1.数据安全制度规范:包括组织保障、制度体系、委托管理、个人信息保护,属于数据安全管理、安全合规层面的标准内容,与其他行业没有明显区别。

2.安全技术防护:围绕数据收集、存储、使用、加工、传输、提供、公开、销毁等数据处理活动中,需要采取的安全技术防护要求描述。

3.安全运行管理:内容涉及基础环境、数据处理、合规评估、风险评估、风险监测、态势感知、预警通报、应急处置、事件上报、溯源分析、安全审计、社会监督共12个小模块。该模块设计的比较务实,涉及内容基本属于安全运营的范畴内容,可以作为参考。包括网络安全运营的基础环境、监测预警、应急处置等标准工作,也把数据安全运营的风险监测、态势感知、风险评估、数据处理环节纳入其中。

4.基础设施网络安全等级保护:政务数据处理的底层数据基础设施大部分按照国家要求建立的电子政务云环境,包括物理机房安全、底层Iaas和Pass等服务,即网络、存储、计算等基础设施进行统一建设,各业务应用和大数据平台“用好”基础设施,属于底层通用安全。

(二)关键亮点分析

1.清晰明确了数据安全组织架构

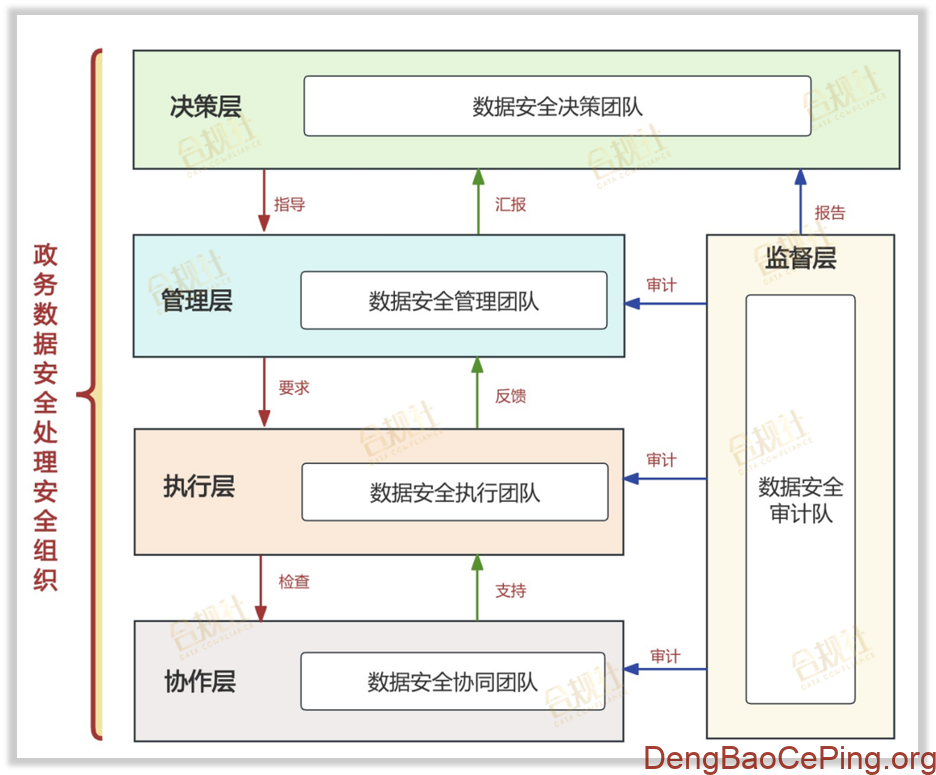

图3:政务数据处理安全组织

想要做好安全工作,明确安全组织和职责边界是第一项工作。

国标《安全要求》提出了五层组织架构,包括决策层、管理层、执行层、协作层、监督层,每个层下面提出了不同的团队,每一类组织以团队方式构成。比如安全执行层,包括数据安全管理员、网络安全管理员、系统安全管理员等,不同岗位分工有所不同。

2.数据处理的安全技术防护要求可直接抄作业

围绕数据处理活动全过程的风险进行分析,为每个风险提出安全管理和安全技术的解决方案。相比安全管理要求容易制定但存在落地执行难的问题,安全技术要求则涉及具体安全技术产品购买和部署实施,涉及费用预算,因此需要提前规划,以项目形式推进安全技术能力建设。在编制《政务数据安全管理办法》涉及数据处理活动的安全技术防护要求,可以直接“抄作业”,再做一定的删减处理即可。

- 安全防护技术清单

根据国标中提出的安全技术防护要求,整理了全量的安全防护技术产品清单,供参考:

(1)分类分级产品;

(2)KMS/加密机;

(3)安全网关(证书、加密通道);

(4)数据库安全网关(管控数据库访问,实现脱敏策略管控);

(5)数据共享安全网关;

(6)堡垒机、数据沙箱;

(7)主机EDR等;

(8)防火墙/IPS;

此外,补充一些安全监测技术产品:“漏洞扫描、渗透测试、代码安全审计、态势感知、SOC、统一日志分析系统”等。

3.政务数据安全合规评价体系简洁实用

国标《安全要求》的附件提出了政务数据安全合规评估方法和评价指标,把国标中涉及的各项要求转化成可评估的体系,相比国标《数据安全风险评估方法》内容上更加简洁实用,可以在政务数据项目中落地应用。

(1)评估范围

包括政务数据、政务数据处理活动、政务业务、政务数据平台、政务数据基础设施、人员和内外部组织。

(2)评价指标体系

包含三级指标体系,其中一级指标3个,涉及“安全制度规范”“安全技术防护”“安全运行管理”三个维度。二级指标24个,围绕政务数据处理安全框架内容制定。三级指标109个,是具体的评估内容项。采用百分制方式,安全合规管理29分、安全技术防护51分、安全运营管理20分。已整理成评分表格,可加入星球直接下载获取。

图4:政务数据处理安全评价指标(百分制)04. “图”实践

(1)政务领域数据安全有一定的特殊性

《网络数据安全管理条例》第十六条提出了“网络数据处理者为国家机关、关键信息基础设施运营者提供服务,或者参与其他公共基础设施、公共服务系统建设、运行、维护的,应当依照法律、法规的规定和合同约定履行网络数据安全保护义务,提供安全、稳定、持续的服务。前款规定的网络数据处理者未经委托方同意,不得访问、获取、留存、使用、泄露或者向他人提供网络数据,不得对网络数据进行关联分析。”

政府部门不像企事业单位配置大量技术团队,通常技术人员编制较少,偏管理职能为主,很多项目的建设和后期运维工作需要集成服务商或者第三方团队进行维护保障,作为服务商有两个建议,供参考。

- 作为参与政务项目的网络数据处理者,需要注意其中服务过程中的责任义务、内容边界,权限管控与接触数据安全管控等环节,按照“标准动作”开展工作。

- 部分参与服务商在建设和维护过程中,容易跨越边界,不厘清责任主体。比如做一些数据的开发利用和关联分析等,这些都是明确合规红线动作,需要特别注意。

(2)数据安全审计工作非常重要

实际工作中安全管理要求编写比较容易,但在运行维护过程中很难落地,需要通过数据安全审计动作去覆盖。

审计内容包括安全管理和安全运营工作本身的落地情况,还包括涉及安全技术落地内容,比如人员账号、数据加工处理操作、各类访问控制、数据脱敏等,验证安全技术防护的有效性。

比如数据操作行为可根据场景划分:系统或应用运维操作中接触的数据、数据库运维过程中接触数据、数据开发利用中接触的数据、业务应用运营过程中接触的数据等。此外,数据安全风险评估是从风险角度开展工作,可以自评估或外评估。数据安全审计则是从第三方角度看技术本身及人参与工作过程是否存在问题,保持一定的独立性。

注:本文基于个人经验,从安全视角对国标《政务数据处理安全要求》进行“人工”研读学习,提供一些学习后的体会,仅代表个人观点。

来源:合规社

本网站信息来源于网络,如有侵权,请联系删除。

本网站不保证信息真实性、有效性,仅供参考。请以最新法律法规和相关标准要求为准。