2025年勒索病毒防御及应急攻略

一、引言

勒索病毒如同高悬在信息安全领域的达摩克利斯之剑,对个人及企业的数据安全和正常运营造成了严重威胁。它能在短时间内加密大量重要数据,迫使受害者支付赎金以换取解密密钥。然而,支付赎金不仅无法保证数据安全恢复,还会助长黑客的犯罪气焰。因此,构建一套全面且高效的勒索病毒防御与应急体系刻不容缓。本篇文章将从防御方法和线上应急策略两个关键方面,为您提供详细且实用的应对方案。

二、勒索病毒概述

(一)传播途径

1.网络钓鱼邮件攻击者精心伪装发件人身份,邮件内恶意链接或附件暗藏玄机,用户一旦误操作,勒索病毒便借机入侵系统。

2.漏洞利用针对操作系统、应用程序及网络服务中未修复漏洞,勒索病毒可自动传播,如永恒之蓝漏洞引发的全球性攻击浪潮。

3.移动存储设备携带病毒的 U 盘、移动硬盘接入计算机,病毒可能自动运行,感染本地系统。

4.恶意网站访问被植入恶意代码的非法或低质量网站,用户设备可能在毫无察觉的情况下下载并执行勒索病毒。

(二)常见种类

目前主流勒索病毒种类,主要分为以下几种:

- Hive

2021 年起活跃,专盯企业网络。借暴力破解弱密码入侵,用AES - 256加密算法加密关键数据,如业务合同、财务报表等。加密后文件添后缀,索要高额赎金。2022 年,一家跨国贸易企业中招,业务中断,供应链受阻,被迫付高额赎金,还面临客户流失风险。

- BlackCat

2021 年底活跃,传播途径多,包括系统漏洞、钓鱼邮件、借助恶意软件。入侵后,用RSA - 4096与ChaCha20结合的加密算法加密文件、窃取敏感数据,不付赎金就公开数据。2023 年,某知名科技企业被攻击,核心技术资料等加密被盗,研发停滞,面临知识产权纠纷和竞争劣势。

- Blackmatter

2021 年出现,主攻企业和关键基础设施领域。靠暴力破解远程桌面、利用已知漏洞潜入,用RSA 加密 AES 密钥,再用 AES 加密文件。与其他团伙合作,攻击能力强。2022 年,一家能源供应企业遭攻击,能源调度等关键数据加密,影响周边供电,企业恢复成本巨大。

- LockBit 3.0

2022 年影响力大,经网络钓鱼、RDP 漏洞传播,感染企业和个人用户。采用 Salsa - 20 算法,加密线程期间,私钥存于内存,借 RtlEncryptMemory 与 RtlDecryptMemory 函数保护,仅必要时以未加密态短暂出现。还运用 AES - 256、RSA - 2048 算法,将每个构建生成独特加密密钥对与解密标识。

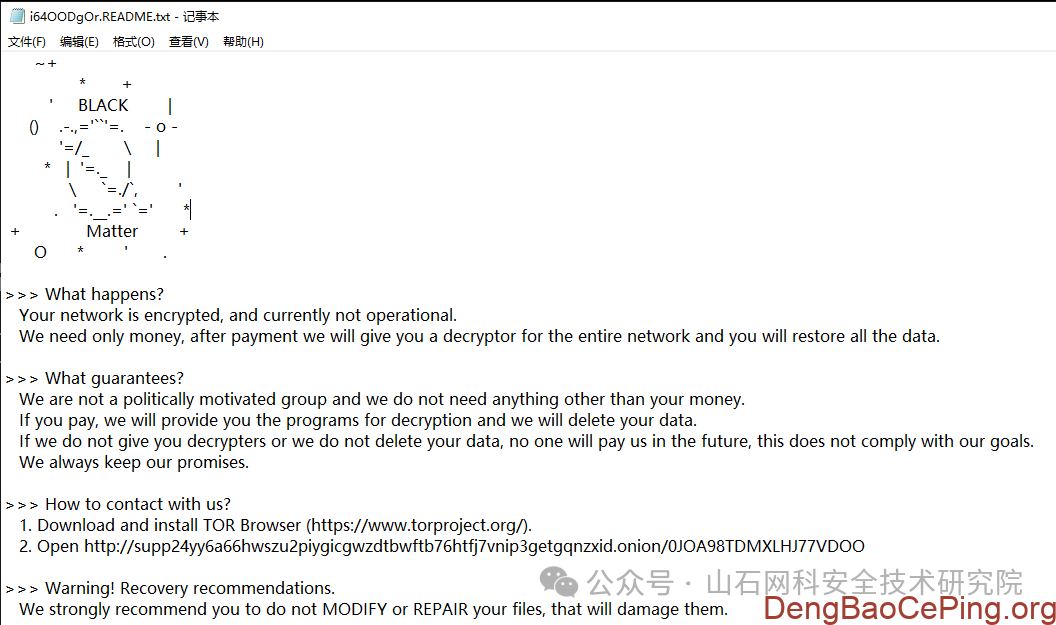

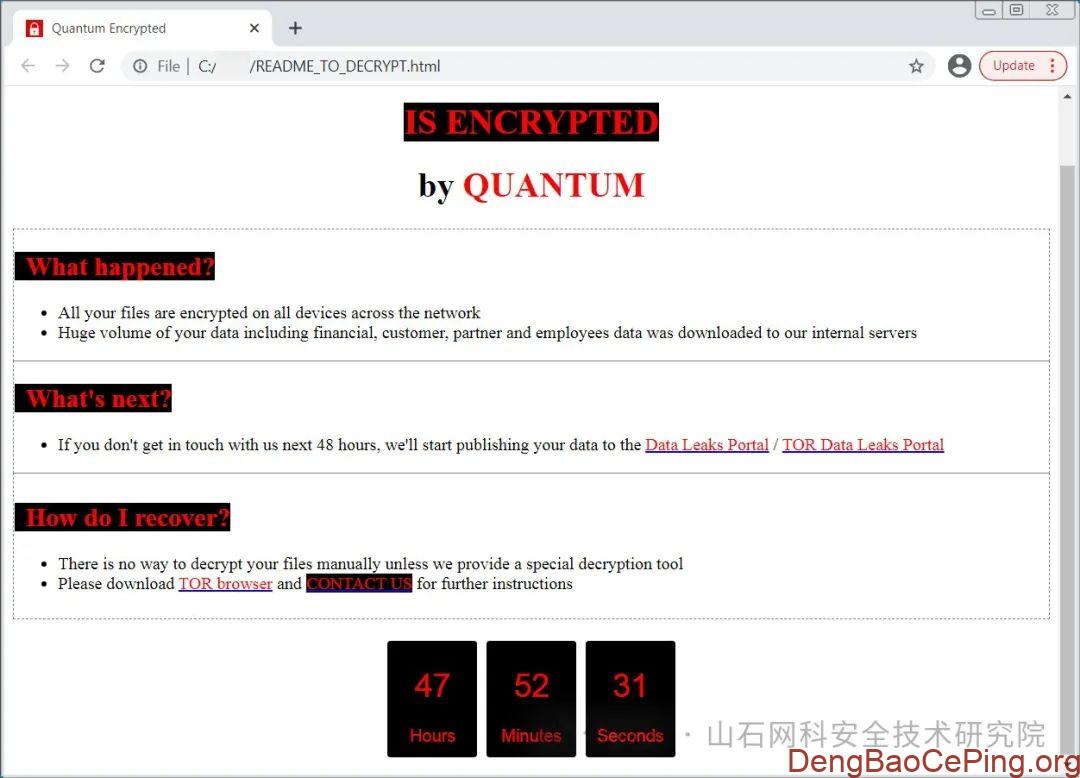

- Quantum

2020 年 9 月以 MountLocker 的名称出现,之后历经多次更名,包括 AstroLocker、XingLocker,最终在 2021 年 8 月更名为 Quantum。近年频繁现身,通过垃圾邮件、恶意网站、系统软件漏洞传播。采用对称(类似 Twofish)和非对称(RSA)加密算法结合的混合加密方式。加密后留勒索信息,要赎金且多要求用虚拟货币支付。2023 年初,某教育机构被攻击,学生成绩、教学资料加密,教学秩序受影响,四处寻求恢复技术支持。

三、预防措施(一)加强员工安全意识培训

1.定期培训:定期组织网络安全培训课程,向员工普及勒索病毒的危害、传播途径和防范方法。培训内容应包括如何识别钓鱼邮件、不随意点击可疑链接和下载附件、谨慎使用移动存储设备等。

2.模拟演练:进行网络钓鱼模拟演练,向员工发送虚假的钓鱼邮件,检测员工的防范意识。对于误点击的员工,及时进行针对性的教育和指导,强化培训效果。

(二)及时更新系统和软件补丁

1.建立补丁管理机制:制定严格的补丁管理流程,及时获取操作系统、应用程序、防病毒软件等的最新补丁信息。根据企业的实际情况,合理安排补丁的测试和部署时间,确保补丁的兼容性和稳定性。

2.自动更新设置:对于个人用户和一些非关键业务系统,开启自动更新功能,确保系统能够及时安装最新的安全补丁。对于企业的关键业务系统,在测试环境中进行充分测试后,再进行批量部署。

3.漏洞扫描与修复:定期使用专业的漏洞扫描工具对网络和系统进行全面扫描,及时发现并修复潜在的安全漏洞。对于高危漏洞,应立即采取紧急修复措施,防止勒索病毒利用。

(三)强化网络安全防护

1.防火墙设置:合理配置防火墙规则,限制外部网络对内部网络的访问,阻止未经授权的网络连接和恶意流量。对内部网络进行分段管理,限制不同区域之间的非法访问。

2.入侵检测与防御系统(IDS/IPS):部署 IDS/IPS 设备,实时监测网络流量,及时发现并阻止勒索病毒的入侵行为。定期更新 IDS/IPS 的规则库,以应对不断变化的勒索病毒攻击手段。

3.邮件过滤系统:使用专业的邮件过滤系统,对进入企业邮箱的邮件进行严格的过滤和检测。识别并拦截钓鱼邮件、包含恶意附件或链接的邮件,降低员工误点击的风险。

4.网络访问控制:实施严格的网络访问控制策略,根据用户的角色和工作需要,分配最小化的网络访问权限。例如,限制普通员工对敏感数据存储区域的访问,防止勒索病毒通过内部网络传播。

(四)定期备份数据

1.制定备份策略:根据企业或个人的数据重要性和变化频率,制定合理的备份策略。确定备份的时间间隔、备份的内容范围以及备份的存储位置。例如,对于关键业务数据,每天进行全量备份;对于一般数据,每周进行全量备份,每天进行增量备份。

2.多种备份方式结合:采用多种备份方式相结合,如本地备份、异地备份和云备份。将重要数据备份到外部存储设备,并定期将备份数据转移到异地存储,以防止本地灾难导致数据丢失。同时,利用云备份服务,提供额外的数据保护。

3.备份验证:定期对备份数据进行验证,确保备份数据的完整性和可用性。可以通过恢复部分备份数据到测试环境,检查数据是否能够正常恢复和使用。

4.离线存储:对于一些极其重要的数据,考虑采用离线存储方式,如将备份数据存储在物理隔离的存储设备中,并定期进行更新。在需要恢复数据时,再将离线存储设备接入系统。

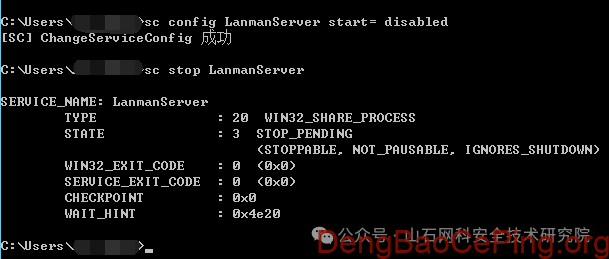

(五)关闭无关服务

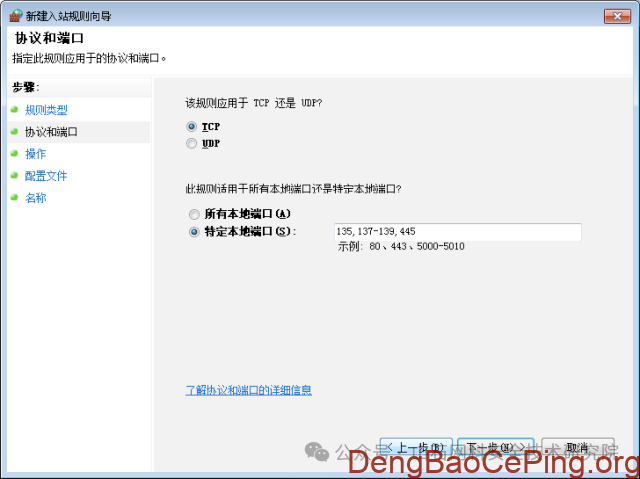

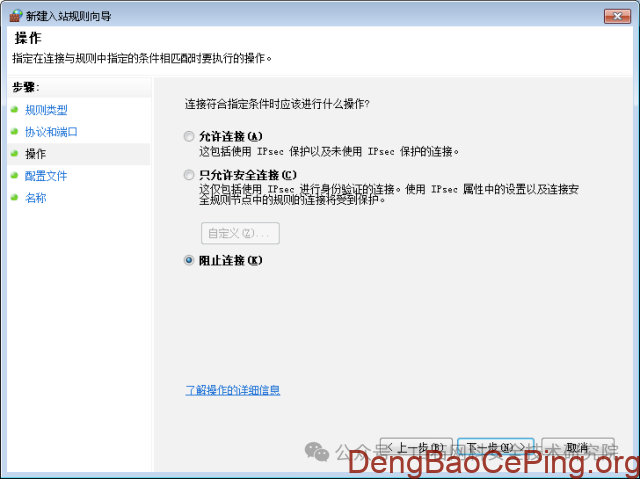

- Windows

1.开启Windows防火墙,并关闭445、135、137、138、139端口双向流量,关闭网络共享功能。

2.设置入站规则,对特定端口进行阻止。

3.停止网络共享服务,在命令行中属于以下命令,禁用并停止Windows共享相关服务。

- Linux

关闭139和445共享服务 - 防火墙操作。

# iptables相关操作

$ iptables -A INPUT -p tcp --dport 139 -j DROP

$ iptables -A INPUT -p tcp --dport 445 -j DROP

# utw相关操作

$ ufw deny 445/tcp

$ ufw deny 139/tcp四、应急处理

(一)紧急断网隔离

一旦发现勒索病毒感染迹象,应立即执行断网操作,这是阻止病毒在内部网络横向传播、避免造成更大范围数据加密与损失的关键举措。可迅速关闭受感染设备的网络接口,或在网络交换机、防火墙等设备上,精准配置访问控制策略,阻断受感染设备与内网其他设备的网络连接,构建一道有效的物理和逻辑隔离屏障。

(二)样本与信息收集

在安全环境下,从受感染设备中仔细采集勒索病毒样本,同时全面收集与勒索相关的各类信息,如勒索信内容、加密文件的特征与后缀名变化等。借助专业的恶意软件分析工具和技术,深入剖析样本特征,与已知勒索病毒家族的特征库进行比对,以此准确判断该病毒所属家族。

(三)解密工具探寻

明确勒索病毒家族后,积极在安全厂商官网、专业安全论坛、开源解密项目等渠道,搜索是否存在针对该家族病毒的有效解密工具。若有可用解密工具,在备份受感染数据的前提下,严格按照工具使用说明进行操作,尝试对加密文件进行解密,恢复数据的可访问性。

查看勒索病毒种类https://id-ransomware.malwarehunterteam.com

通过解析网站内的勒索提示信息文件,同时分析加密后文件的特征,诸如文件后缀名变化规律、加密算法残留痕迹等,能够精准判定该网站遭受的勒索病毒隶属于哪个家族。

历史勒索解密工具1.卡巴斯基解密 - https://noransom.kaspersky.com/zh/

适用范围:

- 被Rakhni、Agent.iih、Aura、Autoit、Pletor、Rotor、Lamer、Cryptokluchen、Lortok、Democry、Bitman、TeslaCrypt(V3和V4)、Chimera、Crysis(V2和V3)锁定的文件。最新更新:解密Cryakl、Fonix, Maze, Sekhmet, Egregor, Conti 勒索软件。

- 被Rannoh、AutoIt、Fury、Cryakl、Crybola、CryptXXX(V1、V2和V3)和Polyglot aka Marsjoke、Yanluowang锁定的文件。

- 解密被Wildfire锁定的文件。

- 解密受所有Shade版本影响的文件。

- 解密被CoinVault和Bitcryptor锁定的文件。此解密器是卡巴斯基与荷兰警方的国家高科技罪案组(NHTCU)与荷兰国家检察机关合作开发的。

- 解密被Xorist和Vandev锁定的文件。

- 解密被Rector锁定的文件。

2.Emsisoft勒索软件解密工具 - https://www.emsisoft.com/en/ransomware-decryption

适用范围:

- 777 解密器:用于解密文件被加密并重命名为 *.777的勒索病毒。

- Al-Namrood 解密器:针对Al-Namrood勒索病毒,该病毒是 Apocalypse 勒索病毒的分支,主要攻击启用远程桌面服务的服务器,加密后的文件会被重命名为.unavailable或.disappeared,并生成名为*.read_me.txt 的勒索信。

- Amnesia 解密器:可解密使用AES - 256加密算法加密文件的Amnesia勒索病毒,加密文件被重命名为*.amnesia,勒索信名为“how to recover encrypted files.txt”。

- Amnesia 2 解密器:用于解密使用AES - 128加密算法的Amnesia 2勒索病毒,其加密文件和勒索信命名与Amnesia类似。

- Apocalypse 解密器:适用于文件被加密并重命名为.encrypted、.fuck your data、.encrypted file或.secure crypted等,且勒索信名为.how_to_decrypt.txt、.where_my_files.txt等的Apocalypse勒索病毒。

- Apocalypse VM 解密器:针对文件被加密为.encrypted 或.locked,勒索信名为.how_to_decrypt.txt、.readme.txt 等的 Apocalypse VM 勒索病毒。

- Astra Locker 解密器:可解密基于Babuk源代码的Astra Locker勒索病毒,该病毒使用修改后的HC - 128加密算法和Curve 25519加密文件,文件会被添加.astra或.baby k扩展名。

- Aurora 解密器:用于解密 Aurora 勒索病毒家族,其使用XTEA和RSA加密文件,文件扩展名包括.aurora、.animus、.oni等多种。

- Auto Locky 解密器:如果文件被加密并重命名为*.locky,但文件名主体不变,且桌面有info.txt或info.html勒索信,可用此解密器。

- Avaddon 解密器:能解密使用AES - 256和RSA - 2048加密受害者文件,并添加随机扩展名的Avaddon勒索病毒。

- Avest 解密器:适用于解密加密受害者文件并在文件名后添加.c key ().email ().pack14 扩展名的Avest勒索病毒。

- Badblock 解密器:用于文件被加密但未重命名,且在红色勒索屏幕和桌面的 “help decrypt.html” 勒索信中显示为Badblock的勒索病毒。

- Big Bob Ross 解密器:可解密使用AES - 128 ECB加密文件,并添加.obfuscated、.encrypted all 或.cheetah扩展名,勒索信为read me.txt 的Big Bob Ross勒索病毒。

- Check Mail 7 解密器:用于解密加密文件并添加 (email@example.com) 扩展名的Check Mail 7勒索病毒。

- Cherno Locker 解密器:可解密使用AES - 256加密文件,通常添加 (.cherno locker) 或 ((email@example.com)) 扩展名的Cherno Locker勒索病毒。

- Cry 128 解密器:属于Crypton/Nemesis勒索病毒家族,主要通过RDP进行定向攻击,使用自定义版本的AES和RSA加密文件。

- Cry 9 解密器:是Crypton勒索病毒的后续版本,可被Emsisoft的Cry 9解密器解密。

3.AVG勒索软件解密工具 - https://www.avg.com/en-us/ransomware-decryption-tools

适用范围:

- Apocalypse:2016年6月首次被发现。感染后文件名称会改变,后缀可能变为.encrypted、.fuck your data、.locked、.encrypted file或.secure crypted等。同时会有勒索信息文件,文件名可能是.how_to_decrypt.txt、.readme.txt、.contact_here_to_recover_your_files.txt等,打开可看到勒索信息。

- Badblock:2016年5月首次被发现。该病毒加密文件后不更改文件名,会通过名为help decrypt.html的文件显示勒索信息。

- Bart:2016年6月底首次被发现。会在文件名后添加.bart.zip,这些是加密的压缩文件,包含原始文件。加密完成后,会更改桌面壁纸,并在桌面生成recover.bmp和recover.txt文件,可通过这些文件中的信息识别该病毒。

- Crypt888(也称为MircoP):2016年6月首次被发现。会在文件名开头添加lock.,加密文件后会更改桌面壁纸。

- Legion:2016年6月首次被发现。会在文件名后添加如._23-06-2016-20-27-23_$f_tactics@aol.com$.legion或.$centurion_legion@aol.com$.cbf等后缀。加密文件后,会更改桌面壁纸并显示弹出窗口。

- Szflocker:2016年5月首次被发现。会在文件名后添加.szf后缀,当尝试打开加密文件时,会显示波兰语的勒索信息。

- Teslacrypt:2015年2月首次被发现。最新版本加密文件后不更改文件名,加密完成后会显示特定的勒索信息。

主流勒索解密工具

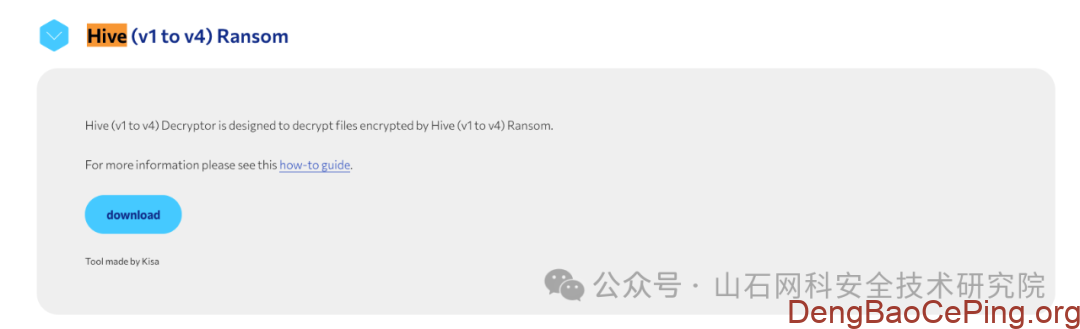

- Hive

-https://www.nomoreransom.org/en/decryption-tools.html-Hive v5 文件解密工具

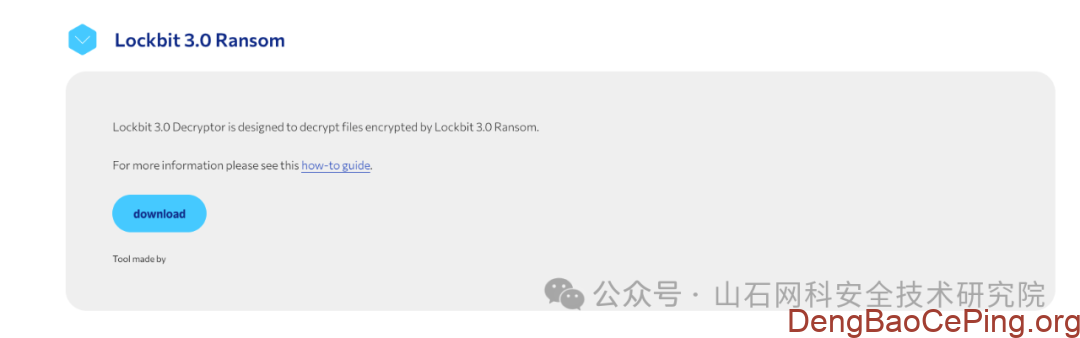

- LockBit

-https://www.nomoreransom.org/en/decryption-tools.html#Lockbit30 - LockBit 3.0 解密工具

其他种类病毒解密在解密其他种类病毒时,动态调试与逆向分析是关键技术,有助于明晰病毒机制、确定加密算法以实现解密。

- 动态调试 - 追踪程序运行流程

1.环境搭建:利用虚拟机软件(如VMware、VirtualBox)构建隔离虚拟环境,安装目标系统及相关软件。同时安装调试工具,如OllyDbg、x64dbg,用于单步执行、设断点、查看内存与寄存器状态。2.启动调试:将病毒样本载入调试工具并运行,程序启动时暂停,在关键函数调用、系统调用或加密相关代码处设断点。3.追踪执行流程:用单步执行功能逐行执行代码,留意寄存器值、内存数据及函数调用参数与返回值,借此掌握病毒执行逻辑,如文件加载处理、网络通信方式等。4.记录关键信息:记录加密函数调用地址、密钥存储位置、加密数据输入输出等,可用调试工具日志功能或手动记录。5.分析异常行为:关注病毒的非法内存访问、异常系统调用等异常行为,借此挖掘病毒隐藏机制。

- 逆向分析 - 确定病毒使用哪种加密算法

1.反汇编和反编译:用反汇编工具(如IDA Pro)将病毒样本二进制代码转为汇编代码,了解程序结构与函数调用关系。若可行,用反编译工具(如Ghidra)将汇编转成高级语言代码。2.查找加密函数:在反汇编或反编译代码中,借"encrypt""decrypt""hash"等关键字,用搜索功能定位可能的加密函数。3.分析加密函数逻辑:针对加密函数,重点分析输入参数(明文、密钥)、输出结果(密文)及加密中的数学运算,初步判断加密算法类型,如对称(AES、DES)或非对称(RSA)算法。4.提取加密算法特征:通过分析代码常量、变量和函数调用,提取加密算法的块大小、密钥长度、填充方式等特征信息。5.比对加密算法库:把提取的特征与开源加密算法库(如OpenSSL)比对,确定具体加密算法。6.验证加密算法:用已知明文和密钥,按分析的加密算法加密,对比加密结果与病毒生成的密文,一致则表明确定的加密算法正确。

动态调试追踪流程与逆向分析确定加密算法,能深入洞悉病毒加密机制,助力后续解密,也利于防范病毒攻击、保障系统安全。

(四)溯源分析与漏洞封堵

- 组建专业的溯源分析团队,综合运用网络流量分析、系统日志审查、入侵检测记录回溯等手段,深入排查勒索病毒的传播途径。若确定是通过网络钓鱼邮件入侵,需加强邮件过滤规则与员工安全意识培训;若是利用系统漏洞传播,则立即对相关漏洞进行修补,更新系统、应用程序及各类软件至最新版本,同时在防火墙等安全设备上,设置针对性的防护策略,阻断类似攻击路径 。

- 根据病毒分析结果,运用相应杀毒软件、恶意软件清除工具或采用专业手动清除方法,对受感染设备进行彻底病毒清除。在清除过程中,严格保护原始数据,避免数据二次破坏。对于复杂难以清除的病毒,及时寻求专业安全服务支持。

(五)强化安全防护体系

对整体网络安全防护体系进行全面复盘与优化。重新评估并完善防火墙、IDS/IPS 等安全设备的配置,提升其对勒索病毒及其他恶意软件的检测与拦截能力;加强用户权限管理,遵循最小权限原则,限制用户对敏感数据和关键系统资源的访问;持续开展员工网络安全培训,提升全员安全防范意识,定期进行安全演练,确保在面对类似威胁时,能够迅速、有效地做出响应,全方位预防勒索病毒再次入侵。

本文节选自:山石网科安全技术研究院

本网站信息来源于网络,如有侵权,请联系删除。

本网站不保证信息真实性、有效性,仅供参考。请以最新法律法规和相关标准要求为准。